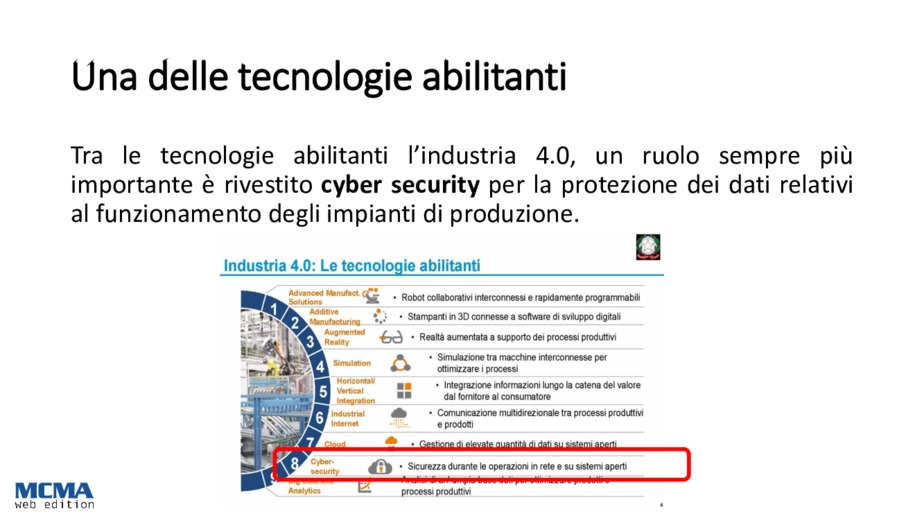

Cybersecurity e Industria 4.0

La protezione del dato condiviso: tra diagnostica industriale e cybersecurity

Sommario

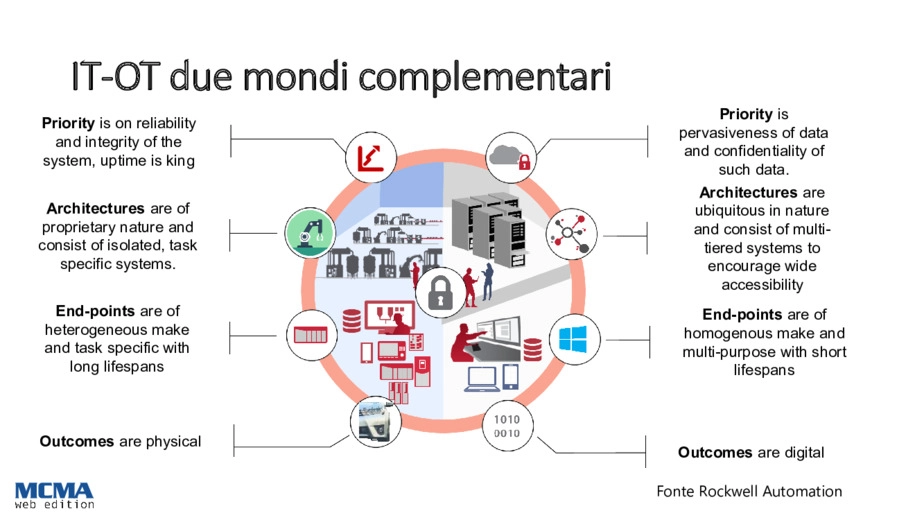

Convergenza IT-OT

In termini industriali ciò si concretizza nell'ampliamento della connettività delle macchine e della disponibilità dei dati, in modo da migliorare le prestazioni degli impianti e diminuire il consumo di energia.

Una delle principali criticità che integratori, progettisti e conduttori di impianto si trovano ad affrontare è quella di armonizzare i sistemi gestionali ERP, Cloud e CRM con i sistemi MES, SCADA e di automazione (PLC, contatori, valvole, sensori, attuatori ecc.).

I primi basati su protocolli IT come TCP, SNMP, HTTP, SOAP, XML MQTT, AMQP, http/rest, CoAP i secondi basati sui tradizionali fieldbus (Profinet, Profibus, CANopen, DeviceNet, EtherNet/IP, Modbus e altri).

Da quanto fin qui esposto possiamo definire il "rapporto" tra IT ed OT più che una semplice convergenza, addirittura una "simbiosi" in cui i confini tra l'uno e l'altro si fanno sempre più sfumati e i loro rapporti, intesi come scambio di dati/informazioni, sempre più frequenti e coordinati.

Video

IT-OT - modelli di rischio differenti

Nel caso del mondo IT, la cybersecurity ha un approccio basato sulla conoscenza delle minacce, che puntano a monetizzare il furto di dati. Nel caso dell'OT, gli attaccanti possono essere anche grandi organizzazioni state-sponsored, con obiettivi come la disruption di infrastrutture critiche nazionali, e non va trascurato l'errore umano, quindi incidenti non intenzionali.

La superfice d'attacco dell'Industrial Internet può essere estremamente vasta e difficile da controllare. Un'indagine condotta da Kaspersky ("State of Industrial Cybersecurity 2019") ha messo in evidenza che circa il 50% degli incidenti informatici nelle reti industriali sarebbe causato da errori e azioni accidentali da parte dei dipendenti.

Conclusioni

Strategie di sicurezza

Cybersecurity significa progettare sistemi predittivi e reattivi che riescono ad anticipare le minacce e ad attuare piani di intervento efficaci e tempestivi.

Proteggere i dati, le macchine, i programmi, i prodotti, le persone deve rientrare in una strategia allargata, in cui convergono sensori di monitoraggio, sistemi di videosorveglianza, telecontrollo, antintrusione, antieffrazione.

- Francesco Senatore

- Massimiliano Paggiaro

- Massimiliano Paggiaro

English

English